Jak pomaga Sycope:

· Monitoruje przepływy ruchu w czasie rzeczywistym pokazuje głównych nadawców i największych „pożeraczy” pasma.

· Wykrywa skoki wolumenu na interfejsach, segmentach lub aplikacjach.

· Pokazując dynamiczne wartości bazowe pomaga odróżnić normalne piki od anomalii.

Jak pomaga Sycope:

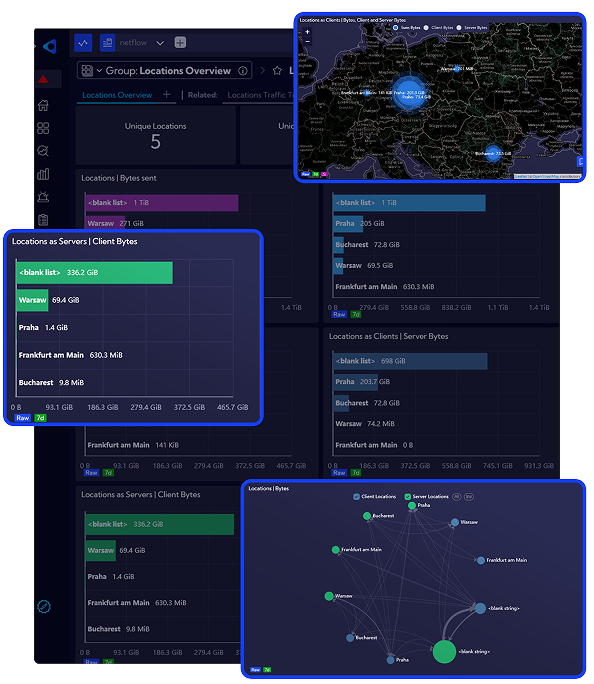

· Wizualizuje rozkład ruchu na wielu ścieżkach lub łączach.

· Wykrywa asymetryczne trasowanie i nierównomierne obciążenie ruchu.

· Identyfikuje niedociążone i przeciążone interfejsy.

Jak pomaga Sycope:

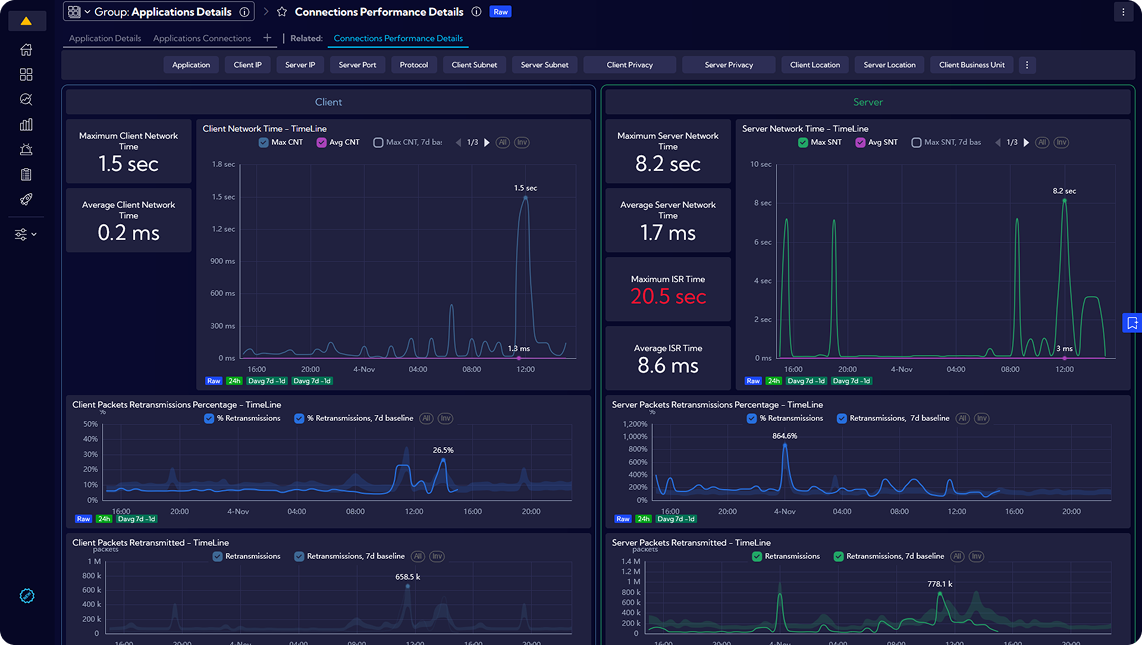

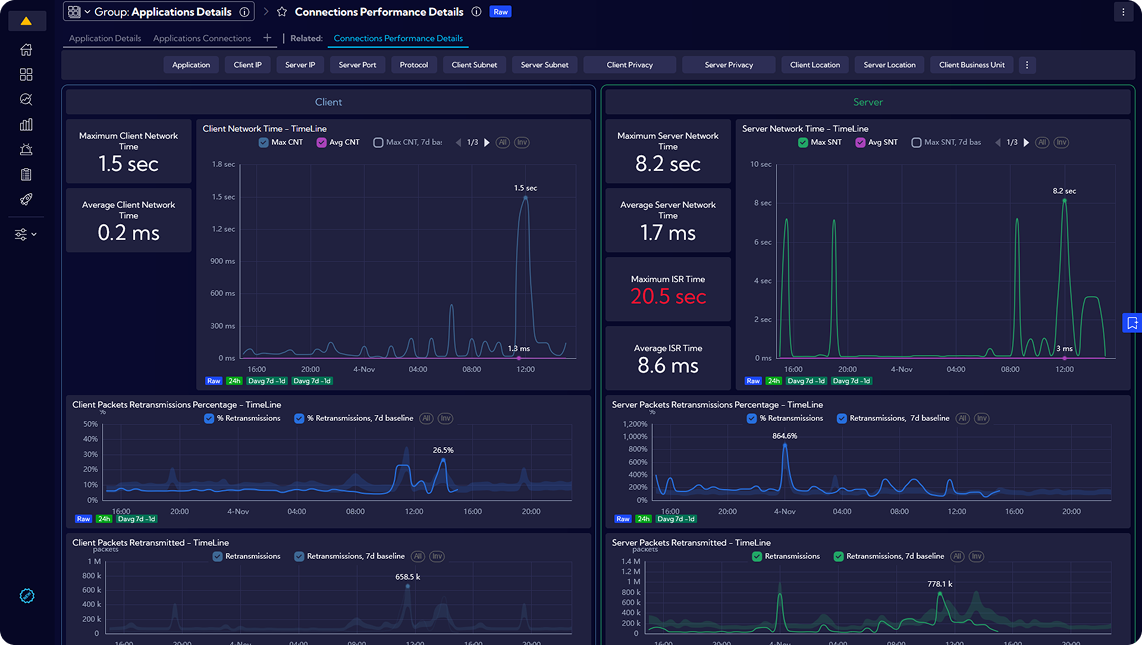

· Mierzy czas odpowiedzi aplikacji (warstwa 7), czas rundy TCP oraz retransmisje.

· Wskazuje, w którym miejscu łańcucha (użytkownik ↔ aplikacja ↔ baza danych) występuje opóźnienie.

· Wykrywa wolne wzorce handshake i pogorszone sesje.

Jak pomaga Sycope:

· Identyfikuje nieefektywne wykorzystanie WAN (np. backup w godzinach szczytu).

· Analizuje przepływy między lokalizacjami i chmurami pod kątem wąskich gardeł.

· Pomaga priorytetyzować ruch dzięki walidacji polityk i widoczności.

Jak pomaga Sycope:

· Wykrywa przestarzałe lub niewspierane protokoły (np. Telnet, SMBv1).

· Identyfikuje źle działające lub nieautoryzowane aplikacje.

· Wykorzystuje rozpoznawanie aplikacji na warstwie 7 oraz konfigurowalne reguły detekcji.

Jak pomaga Sycope:

· Analizuje tagi DSCP i wykorzystanie kolejek (jeśli dostępne w danych przepływowych).

· Identyfikuje pakiety odrzucone lub opóźnione w wyniku naruszeń QoS.

· Wskazuje typy ruchu najbardziej dotknięte przeciążeniem.

Jak pomaga Sycope:

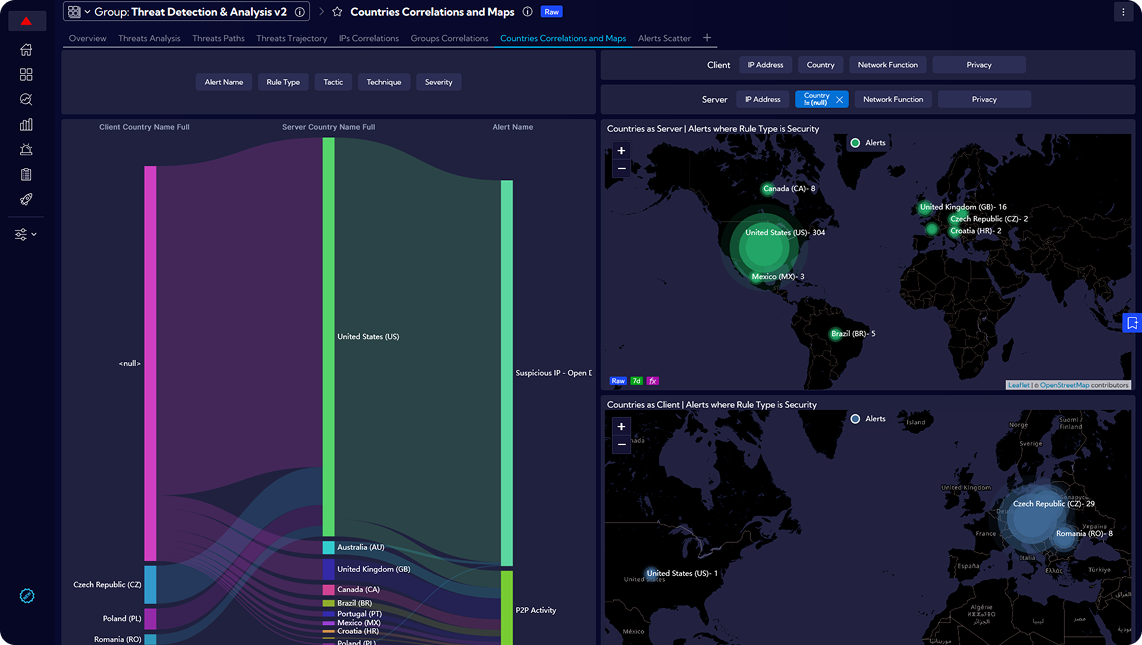

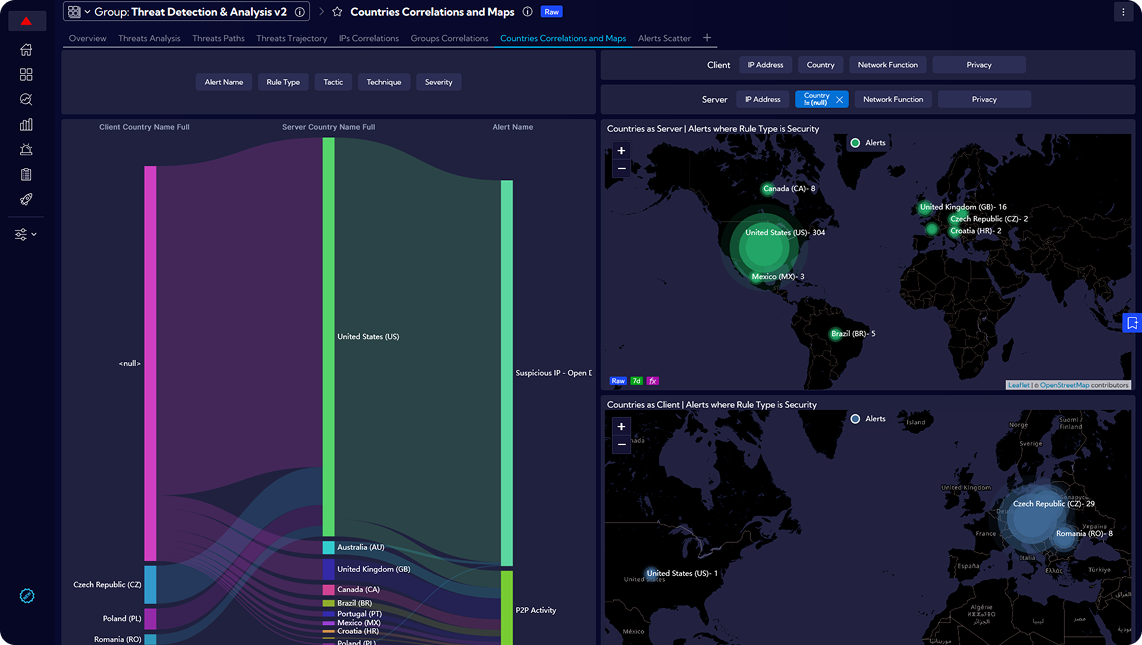

· Wykrywa zagrożenia na podstawie technik MITRE ATT&CK.

· Identyfikuje wczesne oznaki ransomware, komunikacji C2 i ruchu bocznego.

· Umożliwia proaktywną reakcję na incydenty dzięki wbudowanym regułom detekcji.

Jak pomaga Sycope:

· Porównuje rzeczywisty ruch z oczekiwanym zachowaniem przy użyciu Traffic Rule Profiles.

· Wykrywa naruszenia polityk w czasie rzeczywistym.

· Umożliwia walidację kryminalistyczną na potrzeby audytów i analiz incydentów.

Pełny wgląd w działanie sieci IT umożliwia podejmowanie szybkich decyzji dotyczących alokacji zasobów i ochrony przed nieplanowanymi przestojami.

Pomiar krytycznych metryk wydajności w każdej infrastrukturze.

Monitorowanie warstw L4–L7: od analizy TCP po wykrywanie aplikacji L7 i pomiar czasu odpowiedzi aplikacji.

Wykrywanie i analiza anomalii oraz zagrożeń w kontekście całej organizacji

w oparciu o metodologię MITRE ATT&CK.

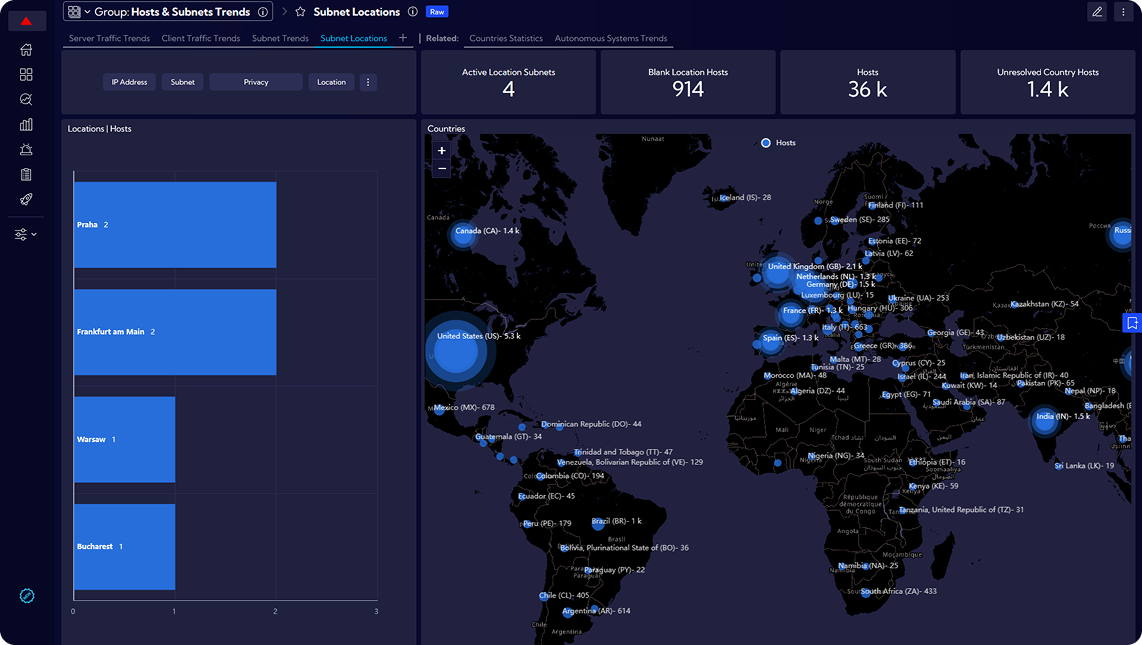

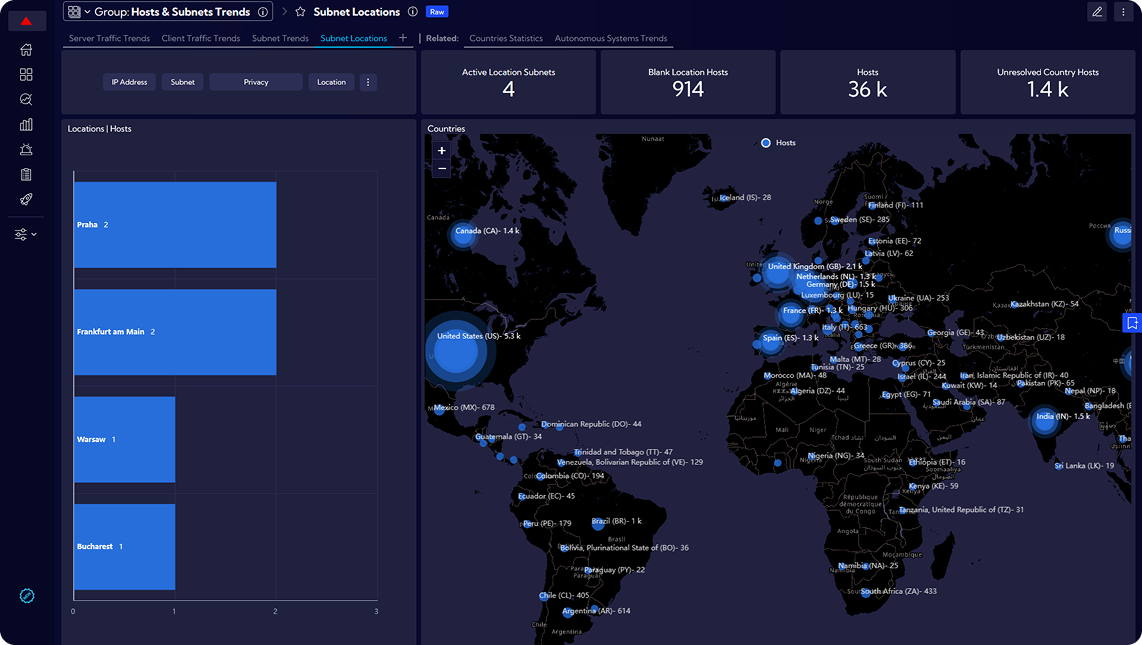

Monitorowanie zasobów i inwentarza w czasie rzeczywistym.

Automatyczne śledzenie urządzeń i ich powiązanych zasobów przy użyciu danych NetFlow i mapowania zależności.